Os hackers, ou aqueles que se esforçam para violar redes de dados pertencentes a outras pessoas, geralmente são pessoas inteligentes. Para qualquer rede de dados, a segurança é um problema. Nenhum sistema deve ficar desprotegido e sempre haverá pessoas sem escrúpulos que desejam tirar vantagem de um sistema desprotegido. Em termos gerais, os sistemas de VoIP são relativamente seguros, mas, se algum hacker determinado tiver como alvo sua rede, existem algumas coisas úteis a saber para mantê-los afastados.

Esteja preparado

Hoje, os fornecedores de VoIP sabem que os principais desafios enfrentados por essa tecnologia estão fornecendo um serviço confiável e de qualidade consistente. No entanto, uma estratégia de segurança é um investimento essencial. O hacking é uma possibilidade, mas os ataques de VoIP também podem assumir a forma de uma interrupção no serviço, ou Negação de Serviço, conhecida como DOS.

O VoIP também pode estar sujeito a spam, assim como uma conta de email. O spam de VoIP é chamado SPIT ou Spam over Internet Telephony. Provavelmente, isso é mais agravante do que consternado, mas você pode entrar no trabalho para encontrar 20 mensagens sobre como ganhar uma viagem gratuita à Nigéria e de alguma forma todas as cobranças acumuladas para você.

A escuta espontânea é outro problema em potencial, em que ouvintes indesejados estão invadindo a privacidade de suas comunicações. Esse fenômeno é chamado divertidamente de VOMIT, ou Telefonia na Internet mal configurada por voz. Desnecessário dizer que SPIT e VOMIT devem ser evitados.

Nem todos os sistemas VoIP são iguais

Os sistemas de VoIP podem variar bastante e isso significa que os problemas de segurança que os afetam também podem variar. Como um sistema de VoIP pode ser personalizado, podem ser desenvolvidos sistemas de proteção de segurança para proteger os elementos mais sensíveis do sistema. Por exemplo, a equipe pode ter logins VoIP individuais que permitem acesso apenas a determinadas áreas do sistema, com os dados mais sensíveis exigindo um nível de acesso mais alto e um método mais sofisticado de efetuar logon nessa área.

Existem duas grandes categorias de serviço de VoIP, o serviço gerenciado via IP Centrex e a solução baseada em IP-PBX. O sistema IP-PBX pode operar de maneira semelhante a um sistema PBX tradicional usando uma conexão privada, mas com IP. Ambos os tipos de sistema têm vantagens e desvantagens. Quanto mais privada for a infraestrutura, mais segura será. Quando elementos de sistemas públicos são adicionados, oportunidades para violações podem ser introduzidas. As opções de segurança associadas a qualquer camada de gerenciamento também precisam ser avaliadas.

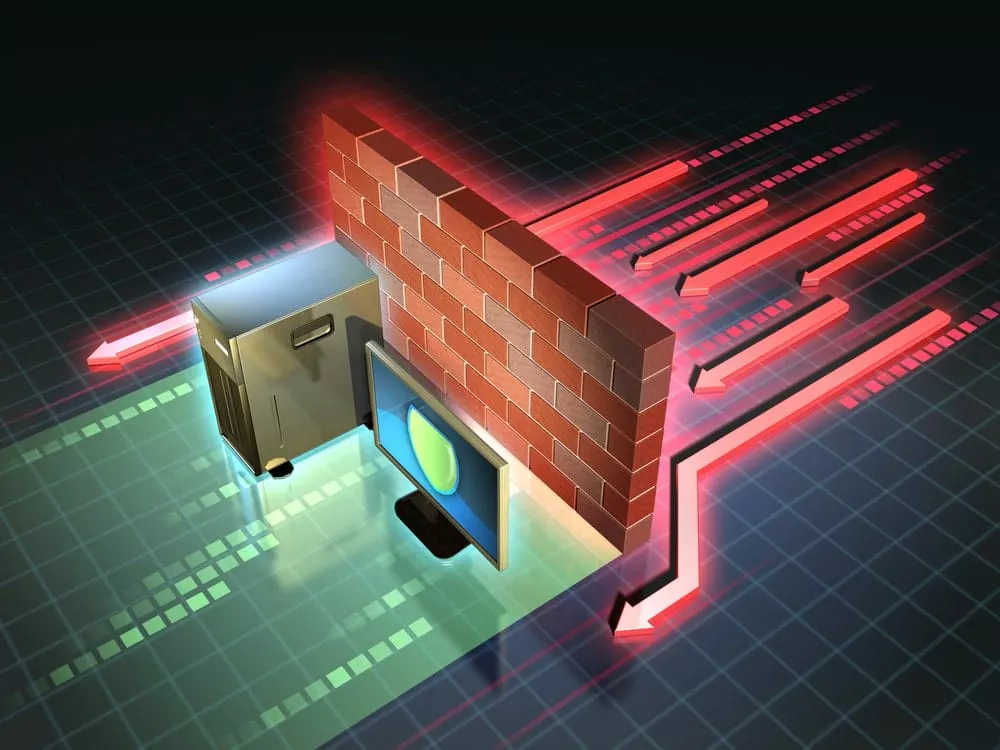

Mais que um firewall

Muitas empresas cometem o erro de pensar que, se tiverem um firewall e um túnel VPN - ou rede privada virtual, isso é tudo de que precisam. Um túnel VPN pode suportar criptografia e autenticação, mas sua eficácia depende da força do firewall. Se o firewall estiver comprometido, o túnel VPN também pode estar.

O uso de SBCs - ou Session Border Controllers - está aumentando, pois eles podem direcionar a telefonia através da própria rede da empresa, separando dados de voz e tratando cada um como uma entidade separada. Os SBCs podem criar um canal único - ou pinhole - para um determinado evento ou sessão, de modo que, quando concluído, o pinhole é fechado sem a oportunidade de violá-lo ou usá-lo como forma de obter acesso ao resto da rede. Os SBCs são adequados para uso com serviços VoIP privados.

O correio de voz pode apresentar uma vulnerabilidade para hackers. No entanto, o correio de voz pode ser gerenciado de maneira a permitir que a equipe obtenha o correio de voz, sem permanecer no sistema ou fornecer uma maneira para os hackers obterem acesso.

Vantagens de uma operadora atacadista de VoIP

Se você estiver administrando uma empresa e procurando uma maneira de maximizar o valor do seu sistema de comunicações, faz sentido encontrar uma operadora atacadista de VoIP que ofereça preços competitivos. Uma operadora estabelecida há muito tempo, como a IDT, poderá oferecer uma extensa rede global de provedores em todo o mundo; portanto, não importa onde ou para quem você esteja ligando no seu sistema VoIP, você se beneficiará das melhores e mais baixas taxas.

As taxas de rescisão, principalmente para uma empresa que faz muitos negócios internacionais ou que possui funcionários que viajam com frequência, são uma área em que os custos de VoIP podem variar. Se uma chamada VoIP terminar em um telefone fixo ou celular conectado a um determinado provedor, ele poderá cobrar taxas. Em alguns países em desenvolvimento, receber chamadas de países como o Reino Unido é visto como uma boa maneira de aumentar as receitas. Com um provedor de VoIP que possui uma rede interacional bem desenvolvida, isso será menos problemático.

Embora o acesso e a proteção de dados precisem ser gerenciados, existem tantas vantagens significativas do VoIP que lidar com a segurança não deve ser um impedimento.

Por que não entrar em contato com a IDT hoje para obter mais ajuda e informações.