Los hackers, o aquellos que se esfuerzan por violar redes de datos que pertenecen a otros, a menudo son personas inteligentes. Para cualquier red de datos, la seguridad es un problema. Ningún sistema debe quedar desprotegido y siempre existirán personas sin escrúpulos que quieran aprovechar un sistema desprotegido. En términos generales, los sistemas VoIP son relativamente seguros, pero si algún hacker determinado apunta a su red, entonces hay algunas cosas útiles que debe saber para mantenerlos a raya.

Estar preparado

Los proveedores de VoIP hoy saben que los principales desafíos que enfrenta esta tecnología son brindar un servicio confiable de calidad constante. Sin embargo, una estrategia de seguridad es una inversión esencial. La piratería es una posibilidad, pero los ataques de VoIP también pueden tomar la forma de una interrupción del servicio, o denegación de servicio, conocida como DOS.

VoIP también puede estar sujeto a spam, al igual que una cuenta de correo electrónico. El correo no deseado VoIP se llama SPIT, o Spam sobre telefonía por Internet. Probablemente esto sea más agravante que consternación, pero podría trabajar para encontrar 20 mensajes sobre ganar un viaje gratis a Nigeria y de alguna manera todos los cargos se le han acumulado.

Las escuchas son otro problema potencial, donde los oyentes no deseados están invadiendo la privacidad de sus comunicaciones. Este fenómeno se llama VOMIT, o telefonía de Internet mal configurada por voz. No hace falta decir que SPIT y VOMIT deben evitarse.

No todos los sistemas VoIP son iguales

Los sistemas de VoIP pueden variar mucho y esto significa que los problemas de seguridad que los afectan también pueden variar. Como se puede personalizar un sistema VoIP, se pueden desarrollar sistemas de protección de seguridad para proteger los elementos más sensibles del sistema. Por ejemplo, el personal puede tener inicios de sesión de VoIP individuales que permiten el acceso a ciertas áreas del sistema solamente, con los datos más confidenciales que requieren un mayor nivel de acceso y un método más sofisticado para iniciar sesión en esta área.

Existen dos categorías amplias de servicio VoIP, el servicio administrado a través de un IP Centrex y la solución basada en IP-PBX. El sistema IP-PBX puede funcionar de manera similar a un sistema PBX tradicional utilizando una conexión privada, pero con IP. Ambos tipos de sistema tienen ventajas y desventajas. Cuanto más privada sea la infraestructura, más segura será. Cuando se agregan elementos de los sistemas públicos, se pueden introducir oportunidades de incumplimiento. Las opciones de seguridad asociadas con cualquier capa de administración también deben evaluarse.

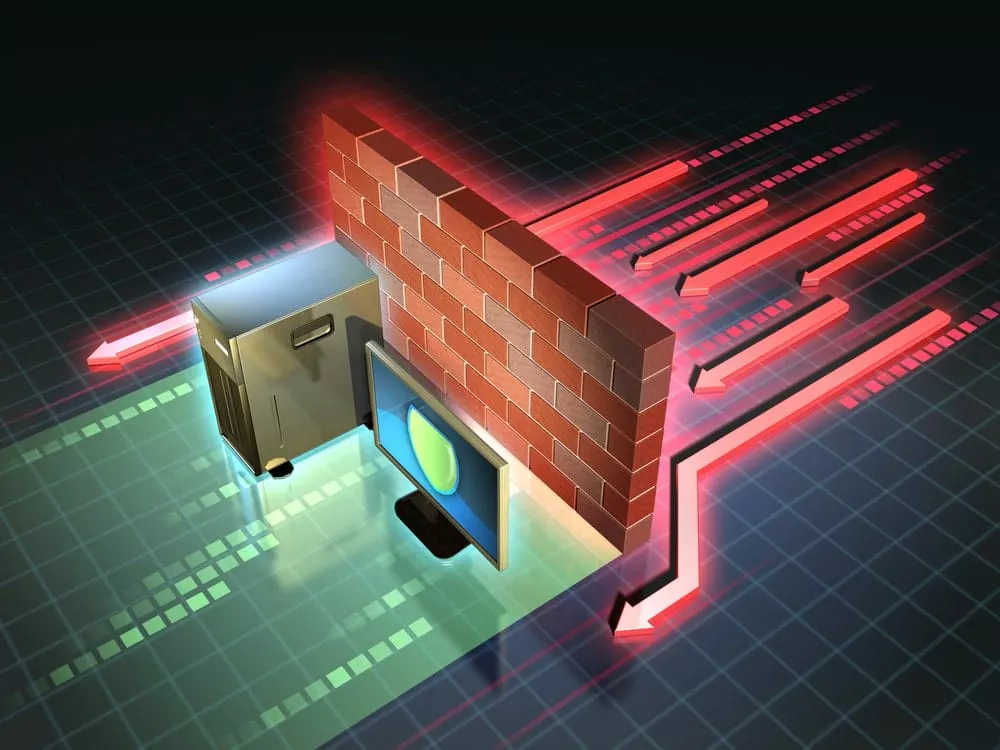

Más que un cortafuegos

Muchas empresas cometen el error de pensar que si tienen un firewall y un túnel VPN, o red privada virtual, eso es todo lo que necesitan. Un túnel VPN puede admitir cifrado y autenticación, pero su eficacia depende de la fuerza del firewall. Si el cortafuegos está comprometido, también puede estarlo el túnel VPN.

El uso de SBC, o controladores fronterizos de sesión, está aumentando, ya que pueden dirigir la telefonía a través de la propia red de la empresa, separando los datos de la voz y tratando a cada uno como una entidad separada. Los SBC pueden crear un canal único, o un agujero de alfiler, para un evento o sesión en particular, por lo que cuando ha concluido, el agujero de alfiler se cierra sin oportunidad de violarlo o usarlo como una forma de obtener acceso al resto de la red. Los SBC son adecuados para su uso con servicios VoIP privados.

El correo de voz puede presentar una vulnerabilidad a los hackers. Sin embargo, el correo de voz se puede administrar de manera que permita al personal obtener el correo de voz, sin permanecer en el sistema o proporcionar una forma para que los piratas informáticos tengan acceso.

Ventajas de un operador mayorista de VoIP

Si está ejecutando un negocio y está buscando una manera de maximizar el valor de su sistema de comunicaciones, entonces tiene sentido encontrar un operador mayorista de VoIP que ofrezca tarifas competitivas. Un proveedor de servicios establecido desde hace mucho tiempo, como IDT, podrá ofrecer una extensa red global de proveedores en todo el mundo, por lo que no importa dónde o a quién llame en su sistema VoIP, se beneficiará de las mejores y más bajas tarifas.

Las tasas de terminación, particularmente para una empresa que hace muchos negocios internacionales o que tiene personal que viaja con frecuencia, son un área donde los costos de VoIP pueden variar. Si una llamada VoIP finaliza en un teléfono fijo o móvil que está conectado a un determinado proveedor, ese proveedor puede imponer cargos. En algunos países en desarrollo, recibir llamadas de países como el Reino Unido se considera una buena forma de aumentar los ingresos. Con un proveedor de VoIP que tenga una red de interacción bien desarrollada, esto será un problema menor.

Si bien es necesario administrar el acceso y la protección de datos, hay muchas ventajas significativas de VoIP que tratar con la seguridad no debería ser un impedimento.

¿Por qué no contacta a IDT hoy para obtener más ayuda e información?